此通知是通過 Limit Login Attempts Reloaded Plugin.插件自動發送的。此插件安裝在您的 網站 WordPress 站點上,請登錄儀錶盤插件更多信息。這會讓遇到頻繁的攻擊或性能下降.

當你登入網站後台會發現這些登入攻擊都是藉由 XML-RPC 這各插件,做跳台攻擊,

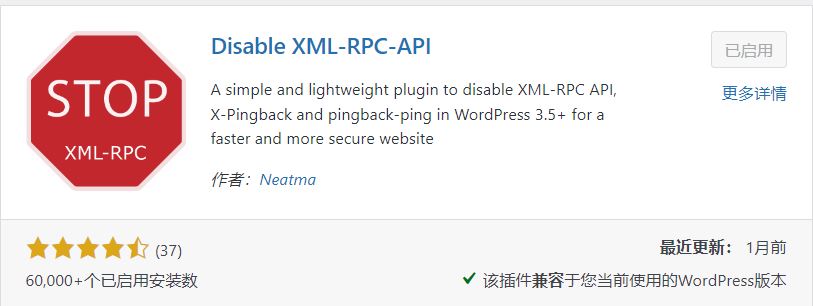

解決方法為安裝 Disable XML-RPC-API 這個外掛,便能完全阻擋WordPress登陸攻擊

Disable XML-RPC-API 簡介如下

保護您的網站免受 xmlrpc 暴力攻擊、DOS 和 DDOS 攻擊,此插件禁用 XML-RPC 和 trackbacks-pingbacks 在您的 WordPress 網站上。

插件功能

(這些是您可以啟用或禁用的選項)

使用 .httacess 文件禁用對 xmlrpc.php 文件的訪問

自動將 htaccess 文件權限更改為只讀 (0444)

禁用 X-pingback 以最小化 CPU 使用率

從 XML-RPC 中禁用選定的方法

從標頭中刪除 pingback-ping 鏈接

禁用 trackbacks 和 pingbacks 以避免垃圾郵件發送者和黑客

將 XML-RPC slug 重命名為任何你想要的

XML-RPC 的黑名單 IP

XML-RPC 的白名單 IP

加速您的 wordpress 網站的一些選項

禁用 JSON REST API

隱藏 WordPress 版本

禁用內置的 WordPress 文件編輯器

禁用 wlw 清單

和其他一些選擇

您的網站需要更多保護嗎?

使用 WP Security Guard 保護您的網站免受黑客、垃圾郵件發送者和壞機器人的侵害。

WP Security Guard 主要特點

反暴力破解攻擊

防黑客防火牆

安全監控

數學驗證碼和谷歌驗證碼

雙重身份驗證

文件完整性監控

沒有驗證碼反垃圾郵件

和更多…

了解有關 WP 安全衛士的更多信息

什麼是 XMLRPC

XML-RPC 或 XML 遠程過程調用是一種使用 XML 對其調用進行編碼並使用 HTTP 作為傳輸機制的協議。

從 WordPress 3.5 開始,默認啟用 XML-RPC。 此外,禁用/啟用 XML-RPC 的選項已被刪除。 出於各種原因,站點所有者可能希望禁用此功能。 這個插件提供了一種簡單的方法來做到這一點。

為什麼應該禁用 XML-RPC

Xmlrpc 有兩個主要弱點

蠻力攻擊:

攻擊者嘗試使用 xmlrpc.php 登錄 WordPress,並輸入盡可能多的用戶名/密碼組合。 xmlrpc.php 中的一種方法允許攻擊者使用單個命令 (system.multicall) 來猜測數百個密碼。 Sucuri 的 Daniel Cid 在 2015 年 10 月對此進行了很好的描述:“僅需 3 或 4 個 HTTP 請求,攻擊者就可以嘗試數千個密碼,繞過旨在查找和阻止暴力嘗試的安全工具。”

通過 Pingback 的拒絕服務攻擊:

根據 Incapsula 的 Gur Schatz 的說法,早在 2013 年,攻擊者就通過 xmlrpc.php 向大約 2500 個 WordPress 網站發送了 Pingback 請求,以“將(這些網站)聚集到一個自願的殭屍網絡中”。 “這為任何攻擊者提供了一組幾乎無限的 IP 地址,可以在超過 1 億個 WordPress 站點的網絡中分發拒絕服務攻擊,而不必破壞它們。”